DeepSeek如何验证安装包签名 DeepSeek安全验证完整流程

时间:2025-08-10 08:21:38

要确保deepseek软件的安装安全性和完整性,你需要进行以下几个步骤: 获取和导入官方公钥:首先使用`curl`下载并导入深搜官方的公共密钥。 下载并验证安装包及签名文件:通过HTTPS从官方服务器下载DeepSeek软件的安装包及其相应的签名文件。 验证签名的有效性:使用gpg工具验证下载的安装包和它的签名文件,以确认它们来自同一个可信源。这一步是确保安装包没有被篡改的重要步骤。 检查密钥指纹并设置信任级别(可选):在确认了安装包及其签名文件的真实性和来源后,还可以进一步检查其对应的密钥指纹是否一致,并根据需要增加对这些密钥的信任,以增强系统的安全性和可靠性。

安装完 DeepSeek 后,验证安装包签名是确保软件来源可信、未被篡改的重要步骤。虽然官方文档通常会提供基本的说明,但实际操作中还是有些细节容易忽略。下面我们就从几个关键点入手,说说怎么完整地完成 DeepSeek 安装包的签名验证流程。

1. 获取官方公钥并导入

在开始验证之前,你需要先获取发布方的公钥,并将其存储在你的密钥环中。这一步骤是确保后续能有效验证安装包的数字签名的关键。打开终端(适用于 Linux、macOS)或命令行工具(适用于 Windows WSL),然后使用以下命令下载并导入公钥:```bash ssh-keyscan <发布方的公开访问点> >> ~/.ssh/known_hosts # 或者直接用于验证 ssh-copy-id -i /path/to/public_key.pub user@server ```这将安全地存储公钥,以便在需要时进行验证。

curl -fsSL https://deepseek.example.com/pubkey.gpg | gpg --import -登录后复制注意:上面的 URL 是示例,请替换为官方提供的真实地址。

如果你采用Linux系统的包管理工具(比如apt),可以通过`apt-key add`来进行GPG加签,但这种方式更为普遍。

2. 下载安装包和对应的签名文件

接下来,务必下载两个文件:安装包(如 deepseek-linux-xtar.gz),以及其对应的签名文件(如 .asc或 .sig结尾)。

这两个文件应该来自同一发布版本。例如:

wget https://deepseek.example.com/releases/v1.0.0/deepseek-linux-x86_64.tar.gz wget https://deepseek.example.com/releases/v1.0.0/deepseek-linux-x86_64.tar.gz.asc登录后复制

一个小建议:下载时尽量使用 HTTPS 链接,避免中间人攻击篡改文件内容。

3. 使用 GPG 验证签名

准备好公钥和文件之后,就可以进行签名验证了。执行以下命令:

gpg --verify deepseek-linux-x86_64.tar.gz.asc deepseek-linux-x86_64.tar.gz登录后复制

如果一切正常,你会看到类似这样的输出:

Good signature from "DeepSeek Release Team <security@deepseek.dev>"登录后复制

如果有问题,比如密钥未信任或签名不匹配,GPG 会提示你具体错误信息。

4. 检查密钥信任状态(可选但推荐)

即使显示“好签名”,这并不意味着该密钥绝对安全,需确认其信任级别。

gpg --list-keys --with-fingerprint security@deepseek.dev登录后复制

确认指纹与官网公布的一致。如果不一致,说明可能遇到了伪造密钥的情况。

此外,还可以将密钥标记为“完全信任”:

gpg --edit-key security@deepseek.dev trust登录后复制

然后选择合适的信任级别(如“5 = 我信任这个密钥完全”)。

要确保软件下载的安全,首先需要确认你的设备的防火墙已经关闭;其次,核对密钥指纹以确保正确的软件来源;最后,务必在安全验证通过后才进行下载,这样可以有效阻止潜在的恶意软件入侵。尽管整个过程可能会显得有些复杂,但只要按照正确步骤执行一次,就可以轻松掌握并保持安全性。

以上就是DeepSeek如何验证安装包签名 DeepSeek安全验证完整流程的详细内容,更多请关注其它相关文章!

热门推荐

-

华为手机上传到中转站怎么关闭 华为手机如何关闭上传到中转站华为手机如何关闭上传到中转站:对于华为手机不少用户都在使用啦,当然这可手机功能也是非常强大的。对于这款世界如何关闭上传到中转站呢?小编为玩家整理了相关内容,下面一起来看看相关的信息。

华为手机上传到中转站怎么关闭 华为手机如何关闭上传到中转站华为手机如何关闭上传到中转站:对于华为手机不少用户都在使用啦,当然这可手机功能也是非常强大的。对于这款世界如何关闭上传到中转站呢?小编为玩家整理了相关内容,下面一起来看看相关的信息。 -

三国志11威力加强版庙和遗迹如何触发 三国志11庙和遗迹坐标位置机制详解三国志11威力加强版庙和遗迹如何触发:在三国志11游戏中很多玩法还是挺多的,对于游戏中庙和遗迹我们又该如何触发呢?想必不少玩家还是不了解的,小编整理了三国志11庙和遗迹机制详解,下面一起来看看相关的信息。

三国志11威力加强版庙和遗迹如何触发 三国志11庙和遗迹坐标位置机制详解三国志11威力加强版庙和遗迹如何触发:在三国志11游戏中很多玩法还是挺多的,对于游戏中庙和遗迹我们又该如何触发呢?想必不少玩家还是不了解的,小编整理了三国志11庙和遗迹机制详解,下面一起来看看相关的信息。 -

学习通如何查看学号工号_学习通查看学号工号方法介绍学习通查看学号工号方法介绍:对于学习通这款软件功能还是挺多的,在这款软件想要查询工号又该如何搞呢?这也是很多用户不了解的,在这里为用户整理了学习通查看工号学号方法介绍,下面一起来看看相关的信息。

学习通如何查看学号工号_学习通查看学号工号方法介绍学习通查看学号工号方法介绍:对于学习通这款软件功能还是挺多的,在这款软件想要查询工号又该如何搞呢?这也是很多用户不了解的,在这里为用户整理了学习通查看工号学号方法介绍,下面一起来看看相关的信息。 -

学习通如何添加好友_学习通添加好友方法教程学习通添加好友方法教程:在学习通这款软件功能还是挺多的,对于这款软件想和别人聊天又该如何搞呢?这也是很多玩家不了解的,小编整理了学习通添加好友方法介绍,下面一起来看看相关的信息。

学习通如何添加好友_学习通添加好友方法教程学习通添加好友方法教程:在学习通这款软件功能还是挺多的,对于这款软件想和别人聊天又该如何搞呢?这也是很多玩家不了解的,小编整理了学习通添加好友方法介绍,下面一起来看看相关的信息。 -

uc浏览器收藏如何设置密码_uc浏览器隐私收藏设置方法介绍uc浏览器收藏如何设置密码:对于uc浏览器这款软件想必很多用户都在使用,当然在这款软件隐私收藏如何加密呢?想必很多玩家还是不了解的,小编整理了相关内容介绍,下面一起来看看相关的信息。

uc浏览器收藏如何设置密码_uc浏览器隐私收藏设置方法介绍uc浏览器收藏如何设置密码:对于uc浏览器这款软件想必很多用户都在使用,当然在这款软件隐私收藏如何加密呢?想必很多玩家还是不了解的,小编整理了相关内容介绍,下面一起来看看相关的信息。 -

DeepSeek如何验证安装包签名 DeepSeek安全验证完整流程要确保deepseek软件的安装安全性和完整性,你需要进行以下几个步骤:获取和导入官方公钥:首先使用`curl`下载并导入深搜官方的公共密钥

DeepSeek如何验证安装包签名 DeepSeek安全验证完整流程要确保deepseek软件的安装安全性和完整性,你需要进行以下几个步骤:获取和导入官方公钥:首先使用`curl`下载并导入深搜官方的公共密钥 -

AI Overviews准确度如何 信息可靠性评估与验证人工智能概述的准确度主要由训练数据的质量、算法逻辑的合理性以及信息源的可靠性决定。这种工具适合用于快速获取关键信息,但不可完全依赖于它提供的数据和结论

AI Overviews准确度如何 信息可靠性评估与验证人工智能概述的准确度主要由训练数据的质量、算法逻辑的合理性以及信息源的可靠性决定。这种工具适合用于快速获取关键信息,但不可完全依赖于它提供的数据和结论 -

Perplexity AI如何验证事实准确性 Perplexity AI信息交叉验证PerplexityAI借助“信息交叉验证”机制,显著提升了事实准确性。它采用“检索增强生成”(RAG)模型,主动抓取多种信息源,并深入理解问题的意图;在比较多个

Perplexity AI如何验证事实准确性 Perplexity AI信息交叉验证PerplexityAI借助“信息交叉验证”机制,显著提升了事实准确性。它采用“检索增强生成”(RAG)模型,主动抓取多种信息源,并深入理解问题的意图;在比较多个 -

向日葵远程如何设置固定验证码-向日葵远程怎样设置固定验证码在远程控制中,固定验证码能为操作带来更高的安全性与便捷性。向日葵远程作为一款常用的远程控制软件,掌握其设置固定验证码的方法十分关键。以下将详细介绍向日葵远程设置固定验证码的具体步骤。向日葵远程怎么设置固定验证码步骤一:打开向日葵主控端打开已安装在控制端设备上的

向日葵远程如何设置固定验证码-向日葵远程怎样设置固定验证码在远程控制中,固定验证码能为操作带来更高的安全性与便捷性。向日葵远程作为一款常用的远程控制软件,掌握其设置固定验证码的方法十分关键。以下将详细介绍向日葵远程设置固定验证码的具体步骤。向日葵远程怎么设置固定验证码步骤一:打开向日葵主控端打开已安装在控制端设备上的 -

向日葵远程怎么设置不用输验证码?-向日葵远程设置不用输验证码的方法?向日葵远程是一款便捷的远程控制软件。设置时无需输入验证码,只需简单几步即可完成连接。-打开向日葵远程控制软件,找到并点击右上角的三道横杠图标

向日葵远程怎么设置不用输验证码?-向日葵远程设置不用输验证码的方法?向日葵远程是一款便捷的远程控制软件。设置时无需输入验证码,只需简单几步即可完成连接。-打开向日葵远程控制软件,找到并点击右上角的三道横杠图标 -

海信电视怎么安装当贝市场 海信电视怎么安装当贝市场,教你方法1、载当贝市场的安装包,搜索当贝市场,进入官网点击“立即下载”下载安装包,并复制到U盘。2、按遥控器上的设置键或在我的应用里找到设置,在设置里找到通用--商场模式,选择开启商场模式。3、将下载了当贝市场安装包的U盘插到海

海信电视怎么安装当贝市场 海信电视怎么安装当贝市场,教你方法1、载当贝市场的安装包,搜索当贝市场,进入官网点击“立即下载”下载安装包,并复制到U盘。2、按遥控器上的设置键或在我的应用里找到设置,在设置里找到通用--商场模式,选择开启商场模式。3、将下载了当贝市场安装包的U盘插到海 -

touch it rikka游戏下载安装touch it rikka是近来很多玩家都在玩的一款游戏,当前手机版也已经上线了,让网友能够在手机里直接下载安装,无限畅玩哦!这边小编就为网友带来了touch it rikka游戏下载安装,touch it rikka正版中文版下载,好奇的小伙伴们不要错过了。

touch it rikka游戏下载安装touch it rikka是近来很多玩家都在玩的一款游戏,当前手机版也已经上线了,让网友能够在手机里直接下载安装,无限畅玩哦!这边小编就为网友带来了touch it rikka游戏下载安装,touch it rikka正版中文版下载,好奇的小伙伴们不要错过了。 -

十大禁用app软件免费下载大全2023已更新 十大禁用app软件免费安卓下载安装十大禁用app软件免费下载大全2023已更新:对于这类的软件还是相当多的,各种软件功能还是相当全面的,当然这类软件都是免费非常有特色。小编整理了一些比较不错的软件,比如视频、漫画、直播、聊天交友等,下面一起来看看相关的信息。

十大禁用app软件免费下载大全2023已更新 十大禁用app软件免费安卓下载安装十大禁用app软件免费下载大全2023已更新:对于这类的软件还是相当多的,各种软件功能还是相当全面的,当然这类软件都是免费非常有特色。小编整理了一些比较不错的软件,比如视频、漫画、直播、聊天交友等,下面一起来看看相关的信息。 -

奔图打印机安装步骤_奔图打印机怎么连接电脑-奔图打印机安装使用教程奔图打印机安装步骤是什么,奔图打印机应该怎么去连接电脑呢,都是大家比较关心的问题,具体的安装步骤是什么呢,小编整理了相关的安装方法,希望能够对大家有所帮助。

奔图打印机安装步骤_奔图打印机怎么连接电脑-奔图打印机安装使用教程奔图打印机安装步骤是什么,奔图打印机应该怎么去连接电脑呢,都是大家比较关心的问题,具体的安装步骤是什么呢,小编整理了相关的安装方法,希望能够对大家有所帮助。 -

小米应用商店怎么禁止下载软件安装_小米应用商店禁止下载设置方法介绍小米应用商店禁止下载设置方法介绍:对于小米应用商店这款软件使用起来还是挺不错的,当然在这款软件中禁止下载安装软件又该如何搞呢?这也是很多玩家不了解的,小编整理了相关诶荣介绍,下面一起来看看相关的信息。

小米应用商店怎么禁止下载软件安装_小米应用商店禁止下载设置方法介绍小米应用商店禁止下载设置方法介绍:对于小米应用商店这款软件使用起来还是挺不错的,当然在这款软件中禁止下载安装软件又该如何搞呢?这也是很多玩家不了解的,小编整理了相关诶荣介绍,下面一起来看看相关的信息。 -

拳头终止Hytale开发 玩家集体签名呼吁重启项目由于Hytale的取消,许多玩家感到失望地发起请愿,希望这款游戏能够以某种形式对外发布。目前,该请愿已获得近支持者的签名

拳头终止Hytale开发 玩家集体签名呼吁重启项目由于Hytale的取消,许多玩家感到失望地发起请愿,希望这款游戏能够以某种形式对外发布。目前,该请愿已获得近支持者的签名 -

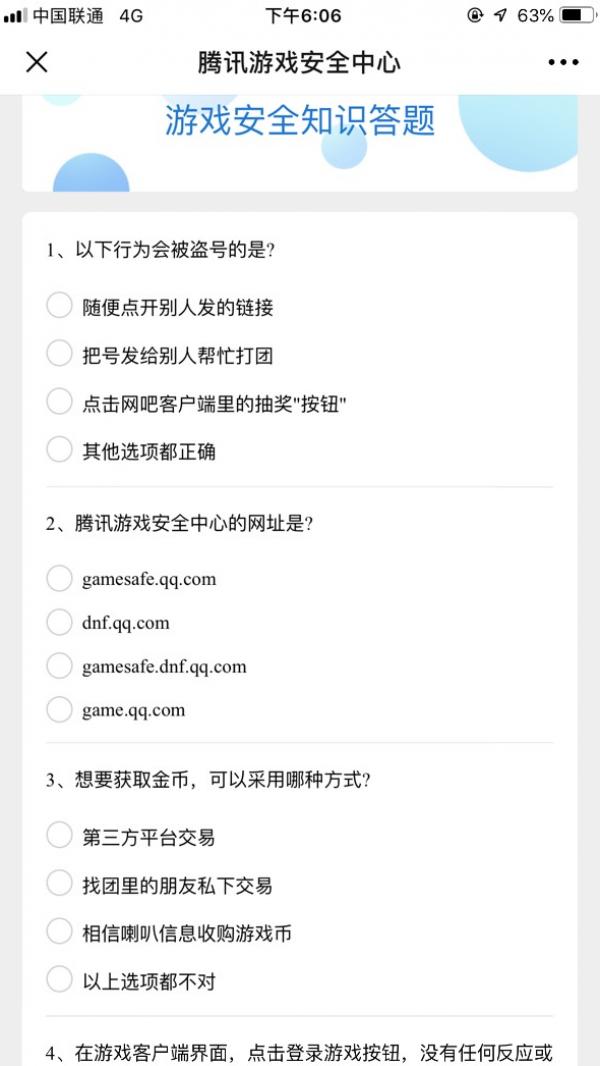

腾讯游戏安全中心10道题答案2025 腾讯游戏安全知识答题答案2025最新分享腾讯游戏安全知识答题答案2025最新分享:对于腾讯游戏安全知识答题想必很多游戏玩家还是比较了解的,对于游戏出现问题想要处理又该如何搞呢?在这里为玩家整理了腾讯游戏安全中心10道题答案,下面一起来看看相关的信息。

腾讯游戏安全中心10道题答案2025 腾讯游戏安全知识答题答案2025最新分享腾讯游戏安全知识答题答案2025最新分享:对于腾讯游戏安全知识答题想必很多游戏玩家还是比较了解的,对于游戏出现问题想要处理又该如何搞呢?在这里为玩家整理了腾讯游戏安全中心10道题答案,下面一起来看看相关的信息。 -

腾讯游戏安全中心答题10道题答案2025腾讯游戏安全中心答题10道题你答对了吗?这十道题决定了你的游戏能不能解封,网友在遇到账号异常问题,官网为了帮助网友的账号,会做出一些保护措施,例如账户冻结,需要前往腾讯游戏安全中心进行答题申请解封。这里小编就为大家带来了腾讯游戏安全中心10道题答案2024,一起来看看吧

腾讯游戏安全中心答题10道题答案2025腾讯游戏安全中心答题10道题你答对了吗?这十道题决定了你的游戏能不能解封,网友在遇到账号异常问题,官网为了帮助网友的账号,会做出一些保护措施,例如账户冻结,需要前往腾讯游戏安全中心进行答题申请解封。这里小编就为大家带来了腾讯游戏安全中心10道题答案2024,一起来看看吧 -

腾讯游戏安全知识答题答案最新-2025腾讯游戏的安全知识答题腾讯游戏的安全知识答题你能全部答对吗,有时候系统根据用户的使用情况,如果有操作异常等现象,腾讯会相应的封号,用户只能进行答题解封,下面就是小编为大家整理的2022腾讯游戏的安全知识答题,一起来看看吧

腾讯游戏安全知识答题答案最新-2025腾讯游戏的安全知识答题腾讯游戏的安全知识答题你能全部答对吗,有时候系统根据用户的使用情况,如果有操作异常等现象,腾讯会相应的封号,用户只能进行答题解封,下面就是小编为大家整理的2022腾讯游戏的安全知识答题,一起来看看吧 -

腾讯解封10道答案2025-腾讯安全中心的10道题答案2025腾讯解封10道问题不知道你有没有全部答对呢?网友游戏账号出现的异常问题,系统为了保护账号,会进行账号进行冻结,需要玩家到腾讯游戏安全中心进行解封,其中需要玩家答对10道安全题,很多玩家不能全部答对,下面是小白为大家整理的腾讯安全中心的10道题答案2024,希望能帮到大家

腾讯解封10道答案2025-腾讯安全中心的10道题答案2025腾讯解封10道问题不知道你有没有全部答对呢?网友游戏账号出现的异常问题,系统为了保护账号,会进行账号进行冻结,需要玩家到腾讯游戏安全中心进行解封,其中需要玩家答对10道安全题,很多玩家不能全部答对,下面是小白为大家整理的腾讯安全中心的10道题答案2024,希望能帮到大家 -

腾讯游戏安全中心10道题答案2023有的玩家的游戏账号呈现的特别很是问题,必要返回腾讯游戏安宁焦点进行答题请求解封。这边小编就为网友带来了腾讯游戏安宁焦点10道题谜底2023,游戏安宁知识答题谜底2023最新版,帮助网友告捷供应正确谜底,回复全盘的题目。

腾讯游戏安全中心10道题答案2023有的玩家的游戏账号呈现的特别很是问题,必要返回腾讯游戏安宁焦点进行答题请求解封。这边小编就为网友带来了腾讯游戏安宁焦点10道题谜底2023,游戏安宁知识答题谜底2023最新版,帮助网友告捷供应正确谜底,回复全盘的题目。 -

Gemini AI为什么回答不完整 Gemini AI输出被截断的原因和解决办法在使用GeminiAI进行交流或生成内容时,用户有时会遇到回答被突然截断、内容不完整的情况。这无疑会影响信息的获取和工作的效率

Gemini AI为什么回答不完整 Gemini AI输出被截断的原因和解决办法在使用GeminiAI进行交流或生成内容时,用户有时会遇到回答被突然截断、内容不完整的情况。这无疑会影响信息的获取和工作的效率 -

DLC全免费! 传奇ADV《被虐的诺艾尔》Steam更新升级为完整版此前在Steam上发行的被虐的诺艾尔S已更新为被虐的诺艾尔完整版。该版本包含第至第的内容,并升级为主机版内容

DLC全免费! 传奇ADV《被虐的诺艾尔》Steam更新升级为完整版此前在Steam上发行的被虐的诺艾尔S已更新为被虐的诺艾尔完整版。该版本包含第至第的内容,并升级为主机版内容 -

古墓丽影10完整版怎么玩首先,要熟练掌握基本操作和探索技巧,主角劳拉在探险中会面临各种机关和谜题,她需学会攀爬、跳跃和绳索的使用方法

古墓丽影10完整版怎么玩首先,要熟练掌握基本操作和探索技巧,主角劳拉在探险中会面临各种机关和谜题,她需学会攀爬、跳跃和绳索的使用方法 -

苦主救助中心通关攻略大全 苦主救助中心通关玩法流程一览苦主救助中心通关攻略大全:在苦主救助中心游戏中很多玩法还是相当多的,当然这些玩起来也是非常有特色的。小编整理了苦主救助中心通关玩法流程一览,具体的内容如下,一起来看看相关的信息。

苦主救助中心通关攻略大全 苦主救助中心通关玩法流程一览苦主救助中心通关攻略大全:在苦主救助中心游戏中很多玩法还是相当多的,当然这些玩起来也是非常有特色的。小编整理了苦主救助中心通关玩法流程一览,具体的内容如下,一起来看看相关的信息。 -

轮回修仙路攻略汇总 轮回修仙路开局流程详解轮回修仙路开局流程详解:对于轮回修仙路这款游戏玩家还是了解的,在这款游戏中也有着不少玩法可供玩家体验。在这里小编整理了轮回修仙路攻略汇总,体验起来也是非常有特色,下面一起来看看相关的信息。

轮回修仙路攻略汇总 轮回修仙路开局流程详解轮回修仙路开局流程详解:对于轮回修仙路这款游戏玩家还是了解的,在这款游戏中也有着不少玩法可供玩家体验。在这里小编整理了轮回修仙路攻略汇总,体验起来也是非常有特色,下面一起来看看相关的信息。 -

口袋妖怪究极绿宝石5全流程图文攻略大全口袋妖怪究极绿宝石5全流程图文攻略大全:在口袋妖怪游戏中很多玩法还是挺多的,想必不少玩家对于口袋妖怪究极绿宝石5又该如何玩呢?小编整理了口袋妖怪究极绿宝石5全流程攻略,下面一起来看看相关的信息。

口袋妖怪究极绿宝石5全流程图文攻略大全口袋妖怪究极绿宝石5全流程图文攻略大全:在口袋妖怪游戏中很多玩法还是挺多的,想必不少玩家对于口袋妖怪究极绿宝石5又该如何玩呢?小编整理了口袋妖怪究极绿宝石5全流程攻略,下面一起来看看相关的信息。 -

魔女复仇之夜剧情触发点在哪 魔女复仇之夜剧情通关收集路线全流程攻略魔女复仇之夜剧情通关收集路线全流程攻略:在魔女复仇之夜游戏中很多剧情还是挺多的,同样这些剧情玩起来也是非常有特色。对于游戏中魔女复仇之夜剧情又该如何玩呢?小编整理了相关内容介绍,下面一起来看看相关的信息。

魔女复仇之夜剧情触发点在哪 魔女复仇之夜剧情通关收集路线全流程攻略魔女复仇之夜剧情通关收集路线全流程攻略:在魔女复仇之夜游戏中很多剧情还是挺多的,同样这些剧情玩起来也是非常有特色。对于游戏中魔女复仇之夜剧情又该如何玩呢?小编整理了相关内容介绍,下面一起来看看相关的信息。